<오늘 필요한 개념 짚어보기>

- VPN

IDC 센터(On-premise)와 VPC(예시 aws)를 연결할 때 필요합니다.

IDC 도 사설망, VPC 도 사설망을 쓰므로 전용선으로 연결하지 않는 이상, VPN으로 연결시키는 것이 필요합니다.

AWS에서는 active, standby 2개의 VPN tunnel을 제공해줍니다.(ipsec VPN)

설치 순서는 CGW(Client gateway)->VGW (virtual gateway)->VPN 으로 하는 것이 바람직하지만, 반드시 순서를 지켜야 하는 것은 아닙니다.

- VPC Peering (VPN과 비교하기)

예를 들어 개발 VPC , 검증 VPC, 운영 VPC 를 하나의 리전에서 동작시킨다면,

이때 VPC 연결은 VPC 피어링 사용합니다.

VPC 피어링은 무조건 1:1 로 해줘야하므로, 3개가 순차적으로 VPC 피어링이 연결되었다 한들

1번 VPC와 3번 VPC가 통신하려면 직접 연결된 VPC 피어링이 없다면 1번 3번 VPC 간에는 통신이 불가합니다.

- application load balancer

여러가지 로드 밸런스가 있지만, 그 중에 어플리케이션 로드 밸런스는 컨테이너도 지원하므로, 이걸 주로 씁니다.

VPN으로 On premise 버지니아 리전과 aws 인스턴스가 있는 서울 리전을 연결해보겠습니다.

버지니아 리전에 IDC 대체할 VPC 하나를 생성

서브넷 생성

Public zone, Private zone 2개 서브넷 생성

Private subnet 연결시킬 nat gateway 생성

라우팅 테이블 생성

인스턴스 생성

amazone linux 2

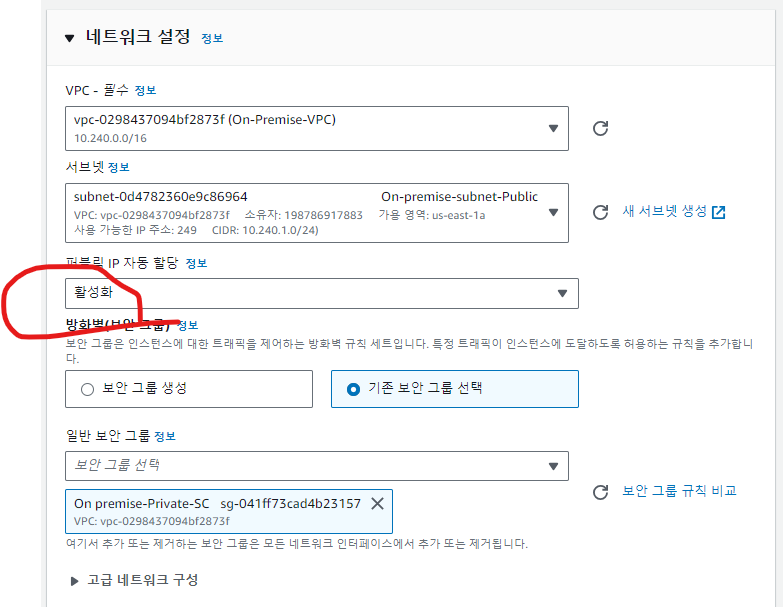

ssh 접속하려면 퍼블릭 ip 자동 할당 활성화

설정 확인후 인스턴스 시작

2개의 인스턴스가 형성되었고, 한개의 인스턴스 네이밍을 On premise OpenSwan 으로 변경

vpn 생성 전 설정

vpn 생성시에는 소스/대상 확인 중지 시켜주어야 함

서울 리전에

생성시 openswan의 .public ip 입력

vgw 를 vpc에 연

모든 라우팅 테이블 전파 활성화 시

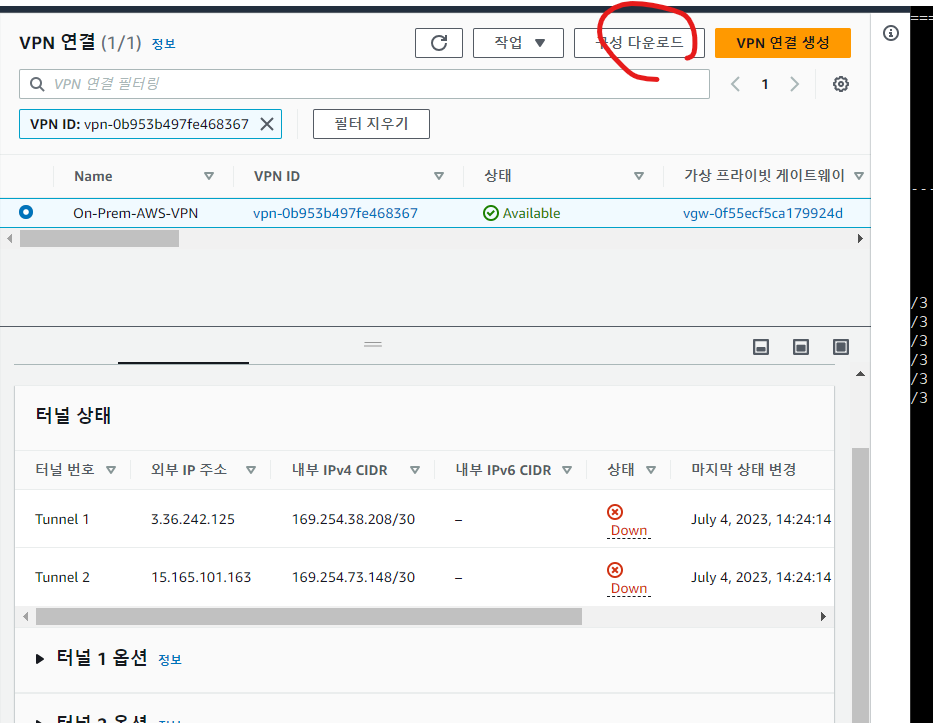

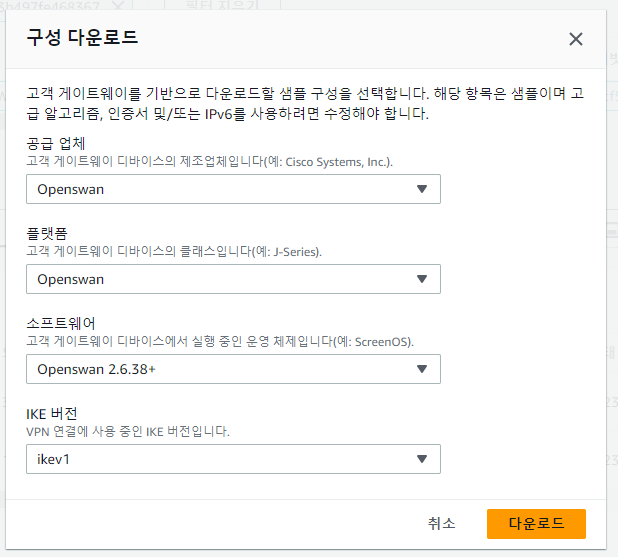

on premise 라우터 장비의 텍스트 정보 다운로드 하기- aws vpn 장비에 연결시키기 위해

leftid=34.228.228.60 은 openswan의 퍼블릭 ip

left는 온프레미스 장비의 서브넷 의미함

right 은 bastion의 서브넷 의미함

openswan 서버에서

vi /etc/ipsec.d/aws.conf설정파일에 vpn 설정 해준다.

vi /etc/ipsec.d/aws.secrets라우터 정보에 들어있는 암호화 키 넣기

systemctl start ipsec

VPN 연결의 터널 상태 확인시 Tunnel 1 상태가 up(active)로 된 것을 확인합니다.

ping test 결과 (서울 리전으로)

버지니아 리전의 onpremise server가 서울리전과 통신하려면 라우팅 테이블에 대상에 vpn 추가 해주어야 함.

참고로 서울 리전의 라우팅 테이블에는 이전에 라우팅 전파로 vgw 타겟을 설정해주었기 때문에 이미 추가 되어 있음

'클라우드 기초 > AWS' 카테고리의 다른 글

| [AWS] RDS 생성하기, Workbench 사용법 (0) | 2023.07.06 |

|---|---|

| [AWS] DB 서브넷 그룹을 프라이빗 서브넷으로 설정하기 (0) | 2023.07.05 |

| [AWS] PEM 키 대신 비밀번호로 SSH 접속 및 AMI 로 인스턴스 생성 (0) | 2023.07.04 |

| [AWS] VPC, EC2, NAT GateWay, ROUTING TABLE 설정하기 (1) | 2023.07.04 |

| [AWS] 기본 용어 정리 (0) | 2023.07.04 |

댓글